Home > 솔루션 > Mandiant >보안컨설팅

Home > 솔루션 > Mandiant >보안컨설팅

보안컨설팅

-

컨설팅 서비스

최일선의 경험을 통해 수집한 전문 지식을 세분화하여 모범 사례를 규정하고 Mandiant 플랫폼에서 체계화합니다 .

INCIDENT RESPONSE SERVICES

속도와 규모 및 효율성으로 중요한 보안 사고를 조사, 억제 및 해결

CASE STUDY: MANDIANT IR AT WORK

전 세계에 많은 다국적 전문 서비스 회사들이 데이터 침해에 대응하기 위해 Mandiant의 서비스를 이용

- Day 1 - 4시간 이내에 18,000개의 시스템에 클라우드 기반 엔드포인트 기술을 배포(당일 조사 시작) ㆍ조사가 시작된 지 4시간 만에 훼손의 증거를 확인

- Day 6 - 대부분의 조사 작업이 완료. 80개 시스템에 대한 심층적인 실시간 응답 분석을 통해 18,000개 이상의 엔드포인트에서 분석을 수행

- Day 7 - 업무에 지장을 주지 않고 격리를 수행. Mandiant 전문가들은 계속해서 네트워크를 모니터링하여 공격자의 재침입 시도가 없는지 확인

- Day 11 - 고객은 평소와 같이 업무를 진행. 모든 작업은 원격으로 진행

Mandiant는 2004년부터 사이버 보안 및 사이버 위협 인텔리전스 분야의 선두에서 수천 건의 사고에 대응하여 얻은 조사 및 대응 전문 지식을 업계 최고의 위협 인텔리전스와 Trellix 네트워크 및 엔드포인트 기술과 결합

Overview

클라우드 및 On-premise 솔루션을 통해 고객 데이터 개인 정보 보호 문제를 관리하는 동시에 조사를 즉시 시작. 몇 시간 내에 수천 개의 엔드포인트에서 네트워크 트래픽과 정보를 분석. 최신 공격자 전술, 기술 및 절차(TTP)를 제공 기술적 조사, 방지 및 복구에 그치지 않고 법률, 규제 및 홍보 고려 사항을 포함하여 경영진 커뮤니케이션 및 위기 관리를 지원. 위기 관리는 명예 훼손 및 법적 책임을 통제하는데 중요.

Our approach

호스트, 네트워크 및 이벤트 기반 분석이 포함.

규제 요구사항과 평판 손상을 관리하면서 사고대응 및 복구

- 영향을 받는 애플리케이션, 네트워크, 시스템 및 사용자 계정

- 악성 소프트웨어 및 악용된 취약점

- 정보 접근 또는 도난

Deliverables

- Investigative experience.

- Threat intelligence.

- Technology.

- Crisis management.

- Malware analysis.

- 24/7 incident response coverage.

WHY MANDIANT

- Executive summary. 시기, 조사 과정, 주요 조사 결과 및 격리 및 제거 활동을 설명하는 높은 수준의 요약

- Investigative report. 공격 타임라인 및 중요 경로(공격자가 환경에서 작동하는 방식)에 대한 세부 정보. 보고서에는 도난 당했거나 위험에 처한 컴퓨터, 위치, 사용자 계정 및 정보 목록이 포함

- Remediation report. 조직의 보안 태세를 강화하기 위한 전략적 권장 사항을 포함하여 수행된 격리 및 제거 조치에 대한 세부 정보

Deliverables

| TABLE 1. Types of incidents we typically manage. | |

|---|---|

| Intellectual property theft | 영업 비밀 또는 기타 민감한 정보의 노출 |

| Financial crime | 지불 카드 데이터 도난, 불법 ACH/EFT 현금 송금, 갈취 및 랜섬웨어 |

| Personally identifiable information (PII) | 개인을 고유하게 식별하는 데 사용되는 정보 노출 |

| Protected Health Information (PHI) | 보호받는 의료 정보 노출 |

| Insider threats | 직원, 공급업체 및 기타 내부자가 수행하는 부적절하거나 불법적인 활동 |

| Destructive attacks | 정보 또는 시스템을 복구할 수 없도록 하여 피해자 조직에 어려움을 일으키기 위한 공격 |

PENETRATION TESTING

공격자는 당신의 중요한 자산에 접근할 수 있습니까?

BENEFITS

- 중요한 자산이 위험에 처해 있는지 확인

- 공격자가 악용하기 전에 복잡한 보안 취 약점을 식별하고 완화

- 사고 대응을 수행하면서 얻은 인텔리전 스를 기반으로 공격자가 어떻게 작동하는지 이해

- 현실적인 결과 및 포괄적인 권장사항 제공

WHAT YOU GET

- 경영진 및 senior-level 경영진을 위한 요약

- 조사 결과를 재현하기에 충분한 정보가 포함된 기술적 세부 정보

- 중요한 결과가 대상 환경과 관련이 있는지 확인하기 위한 사실 기반 위험 분석

- 즉각적인 개선을 위한 전술적 권고

- 장기적인 개선을 위한 전략적 권장 사항

Service overview

Mandiant의 침투 테스트는 보안 프로그램의 특정 측면과 조직의 중요 시스템, 네트워크 및 애플리케이션의 보안 상태를 평가하여 조직의 환경과 요구 사항에 맞게 조정됩니다.

Approach

-

- Target Reconnaissance

>> - 평가 중인 환경, 시스템 또는 애플리케이션 이해

- Target Reconnaissance

-

- Vulnerability Enumeration

>> - 노출된 서비스 또는 API, 애플리케이션, 펌웨어, 취약점 검색

- Vulnerability Enumeration

-

- Vulnerability Exploitation

>> - 익스플로잇 코드, 침투 테스트 도구, 익스플로잇 코드 및 도구를 조합하여 식별된 취약점 악용 시도

- Vulnerability Exploitation

-

- Mission Accomplishment

>> - 내부 환경에 접근, 분리된 환경에서 데이터 탈취, 장치 제어, 악의적인 명령 실행

- Mission Accomplishment

※ 평가는 블랙 박스(환경에 대한 지식 없이 평가 시작) 또는 화이트 박스(환경에 대한 지식으로 시작)를 수행할 수 있음.

RED TEAM OPERATION (RTO)

실제 표적 공격으로부터 가장 중요한 자산을 보호하는 테스트

BENEFITS

- 악의적인 공격자가 중요한 데이터를 얼마나 쉽게 얻을 수 있는지 파악

- "no-holds-barred" 공격에 대해 환경의 보안을 평가

- 현실적인 환경에서 사건을 예방, 감지 및 대응하는 내부 보안 팀의 능력을 테스트

- 공격자가 악용하기 전에 복잡한 보안 취약점을 식별하고 완화

- 보안 태세 개선을 위한 사실 기반 위 험 분석 및 권장 사항 제공

Mandiant는 2004년부터 사이버 보안 및 사이버 위협 인텔리전스 분야의 선두에서 수천 건의 사고에 대응하여 얻은 조사 및 대응 전문 지식을 업계 최고의 위협 인텔리전스와 Trellix 네트워크 및 엔드포인트 기술과 결합

Service Overview

Red Team Operations는 실제 환경에서 no holds-barred 공격 시나리오로 구성됩니다. 공격자 행동을 재연하면서 공동으로 합의한 임무 목표를 달성하는 데 필요한 모든 비파괴적 방법을 사용합니다. 레드 팀은 실제 최근 사고 대응 활동에서 볼 수 있는 TTP를 사용하여 실제 공격자의 능동적이고 은밀한 공격 방법을 밀접하게 모방합니다. 이는 실제 공격자 시나리오를 감지하고 대응하는 보안 팀의 능력을 평가하는 데 도움이 됩니다.

| Sample Objectives | ||

|---|---|---|

| 경영진 또는 개발자 이메일 훔치기 | 중요한 데이터가 포함된 세분화된 환경에 침입 | IoT기기, 의료기기, 제조기기 등 자동화 기기를 제어 |

Methodology

Red Team Operations은 레드 팀이 귀하의 환경에 대한 지식을 어느 정도 보유해야 하는지 아니면 전혀 알 수 없어야 하는지 여부를 결정하는 것으로 시작합니다. Mandiant는 업계 경험을 적용하여 핵심 비즈니스 기능에 대한 주요 위험을 나타내는 목표를 식별합니다.

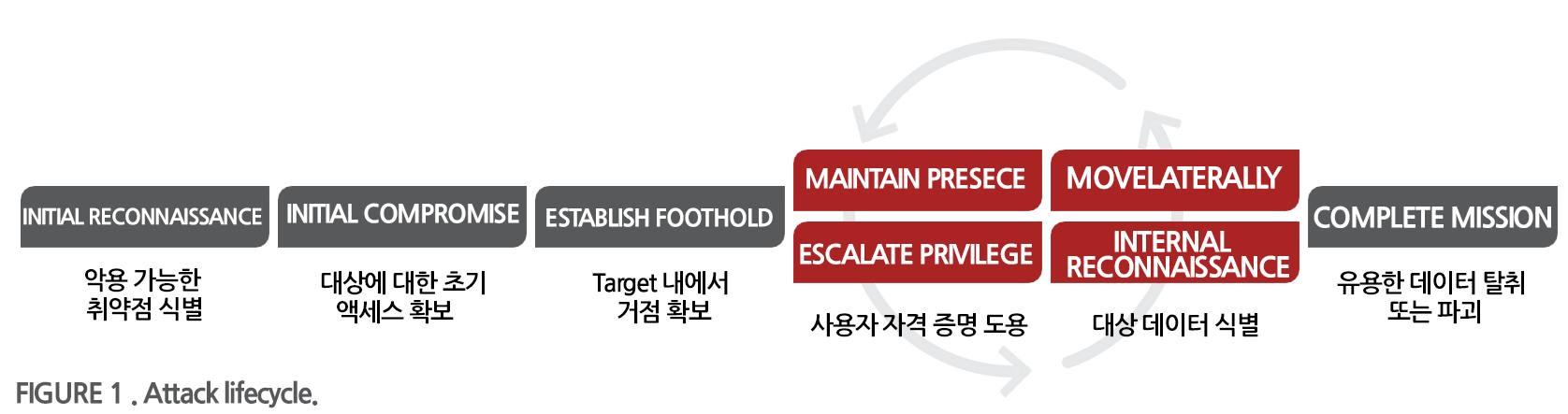

Red Team Operations attack lifecycle follow.

취약성을 악용하거나 사회 공학적 공격을 수행하여 대상 환경에 대한 초기 액세스를 시도. 실제 공격자가 사용하는 기술을 활용하여 이러한 시스템에 대한 권한 있는 액세스 권한 탈취

액세스 권한이 부여되면 공격자가 하는 것처럼 명령 및 제어 인프라를 배포하여 환경 내에서 지속성을 설정하고 유지하기 위해 권한 상승 시도

환경 내에서 지속성, 명령 및 제어 시스템이 설정된 후 필요한 모든 수단을 통해 목표를 달성 시도

WHAT YOU GET

- 경영진 및 senior-level 경영진을 위한 요약

- 조사 결과를 재현할 수 있는 단계별 정보가 포함된 기술 세부 정보

- 사실에 기반한 위험 분석을 통해 결 과가 고객의 환경과 관련이 있음을 확인

- 즉각적인 개선을 위한 권고

- 장기적인 개선을 위한 권장 사항

- 실제 사건에 대응하는 경험

Why Choose Red Team Operations

Red Team Operations는 다음을 원하는 조직에 권장:

-

위협 감지 및 대응 기능

보안 팀은 실제 사고에 대비 - 실제 위험 없이 적절하게 대응할 수 있는지 확인 -

위협 인식 상승 및 침해사고 피해정도 확인

레드 팀은 증가된 보안 예산을 정당화하고 추가 투자가 필요한 부분을 식별하는데 도움을 줌